Schrittweise Umsetzung einer Secrets-Management-Lösung

Die Maturität des Secrets Managements einer Firma kann in drei Stufen eingeteilt werden. Anhand dieser kann man Verbesserungen so priorisieren, dass sie schnell Nutzen stiften. Damit wird deine Organisation zeitnah, effizienter und besser vor Angriffen geschützt.

Ad-hoc Secrets Management verursacht Komplexität und Kosten

Oft sind zwar interne Richtlinien für Passwörter und deren Handhabung vorhanden, doch weil diese in Prosa verfasst sind, können sie technisch nicht durchgesetzt werden. Dies hat verschiedene Folgen:

- Die Implementierung der Zugriffskontrolle fällt überall ein bisschen anders aus.

- Passwörter sind uneinheitlich und werden möglicherweise mehrfach genutzt.

- Jedes Team muss sich zudem individuell Gedanken darüber machen, wie es seine Secrets verwaltet und die Rotation sicherstellt, was zu erheblicher Ineffizienz und redundanter Arbeit führt.

Obwohl keine Lizenz- und Infrastrukturkosten anfallen, hat dieser rudimentäre Ansatz einen hohen Preis: Während im Normalbetrieb alles reibungslos verläuft, führt jeder unerwartete Vorfall zu erheblicher Komplexität, hohem Aufwand, potenziellen Ausfällen und damit schwer abschätzbaren Kosten, da die nötige Transparenz und Kontrolle schlicht fehlt.

Höhere Sicherheit und Betriebsstabilität dank eines zentralen Secrets Managements

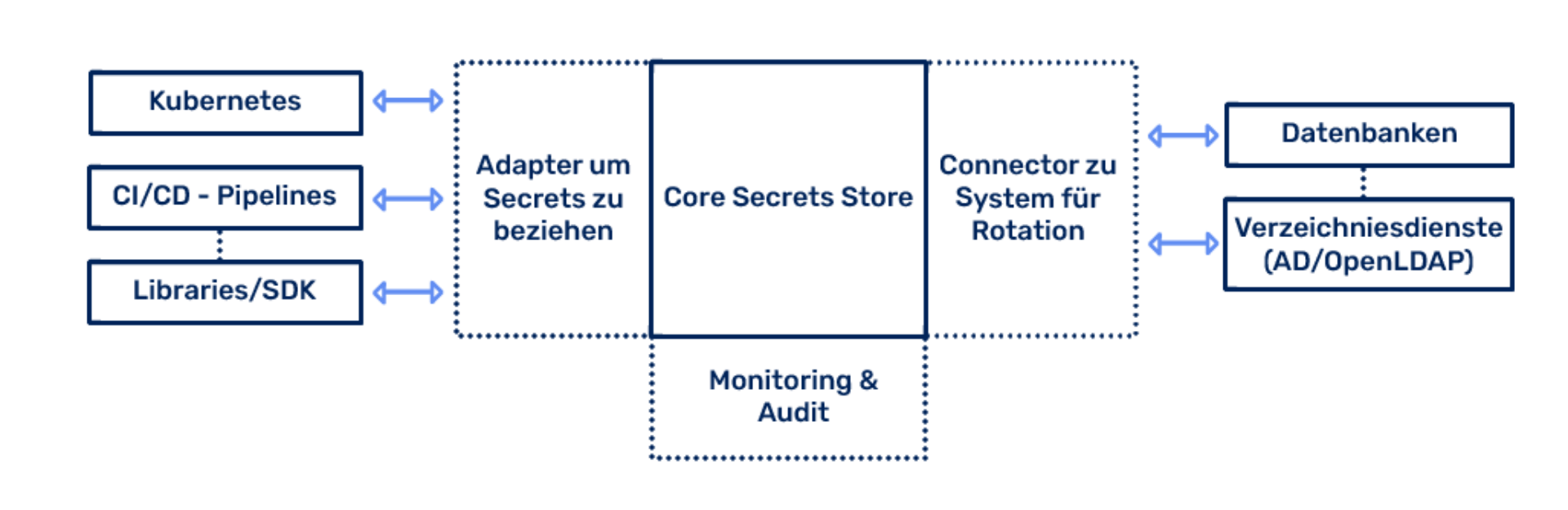

Bei mittlerer Maturität steht eine Secrets-Management-Plattform im Zentrum, wie z.B. HashiCorp Vault, GCP Secret Manager, Azure Key Vault oder AWS Secrets Manager, die alle Secrets speichert und den Zugriff darauf kontrolliert (siehe Abb. 1). Dabei ist eine leichtgewichtige Integration in die Applikationen und Systeme der Schlüssel zum Erfolg.

Dedizierte Adapter ermöglichen es, diverse Systeme oder Benutzer zu verifizieren, bevor diese Zugriff auf Secrets erhalten. Mittels Libraries und Connectors kann man automatisiert Secrets bei Backend-Systemen, wie Datenbanken und Active Directory, rotieren.

Die Plattform fungiert hier als zentraler Vermittler, der die Secrets bereitstellt und deren Lifecycle überwacht. Eine integrierte Audit-Funktionalität gewährleistet zudem die lückenlose Nachvollziehbarkeit aller Zugriffe (Audit Trail). Durch feingranulare Zugriffsrechte lässt sich zudem das Zero-Trust-Prinzip «Least Privilege» einfach umsetzen.